Поделиться • 4 марта 2025

От контент-бюро до театров: кого атакуют кибермошенники и как себя защитить

От контент-бюро до театров: кого атакуют кибермошенники и как себя защитить

Текст: Георгий Казаров, руководитель отдела доменов «Руцентра»

Фото: Debby Hudson/Unsplash

Согласно исследованию bi.zone, хакеры подделывают сайты 90% крупных компаний. Например, злоумышленники создают копию страницы и перенаправляют трафик с официального ресурса на фальшивый. Как угоняют корпоративные сайты и как бизнесу себя защитить, рассказал «Инк.» руководитель отдела доменов «Руцентра» Георгий Казаров.

Например, в конце 2024 года на фоне повышения цен на спектакли в центре внимания злоумышленников оказались театры. Группа мошенников на сайтах-близнецах предлагала билеты на постановки по цене на 20–30% ниже фактической. А в феврале того же года исследователи из Labs.guard выявили масштабную спам-компанию: более 8 тыс. доменных имен и 13 тыс. поддоменов, которые раньше принадлежали легитимным брендам, хакеры использовали для рассылки спама по почте.

Что крадут

Глобально «угон» сайта сводится к двум механикам:

- получению доступа к домену и его переоформление на другого человека;

- получению доступа к файлам сайта.

Конечная цель взломщика всегда одна — материальная выгода. Чаще всего крадут:

1. Доменные имена. Допустим, злоумышленники угнали домен сайта туристического агентства и разместили на нем полную копию этого сайта. Не изменяя дизайн и структуру, подменили методы оплаты. Доверчивый пользователь думает, что находится на официальном сайте, но при этом все средства направляются напрямую на подменные кошельки киберпреступников. При этом клиент не получает оплаченный тур, а репутация компании может быть испорчена.

Иногда киберпреступники захватывают популярные домены, чтобы потом их продать, особенно если у домена хорошая история и высокие позиции в поисковых системах. Распространен и метод так называемого «черного seo», когда хакеры захватывают доменные имена с хорошей историей и, продвигая их в топ выдачи, размещают на сайте сомнительный и даже вредоносный контент.

2. Персональные данные. Это могут быть, например, логины и пароли от учетных записей банковских приложений и номера кредитных карт. Их похищают с целью дальнейшей публикации в сети или перепродажи.

Как крадут

Хакеры используют разные техники угона сайтов. Вот самые популярные, которые встречались в моей практике.

- Фишинг и угон через электронную почту. Мошенники рассылают поддельные электронные письма, имитируя официальные уведомления от хостингов или служб технической поддержки. Если сотрудник переходит по ссылке из такого письма, он может попасть на поддельный сайт, внешне неотличимый от настоящего, и ввести свои учетные данные, передав их злоумышленникам.

Например, администратор получает письмо якобы от хостера с просьбой обновить пароль. При переходе по ссылке он попадает на фальшивую страницу, которая выглядит идентично настоящей, вводит свои данные и они сразу попадают в руки хакеров.

Получая доступ к почтовому ящику, злоумышленник сможет изменить регистрационные данные доменного имени, заменить файлы сайта на хостинге, сменить администраторов или даже перевести домен на другого регистратора.

- SQL-инъекции. (SQL — это язык программирования для работы с реляционными базами данных. — Прим. ред.). Мошенники внедряют вредоносный код в формы на сайте, что позволяет им выполнять произвольные запросы к базе данных, изменять права доступа и получать полный контроль над ресурсом.

После этого хакеры могут как раз изменить и метод оплаты, и подменить контент вредоносным, если цель в том, чтобы распространить спам. Кроме того, есть кейсы, когда злоумышленники размещали на сайтах сомнительный контент и требовали выкуп — то есть соглашались вернуть веб-ресурс только за определенную сумму, как правило, не маленькую. Пока идут переговоры, на сайте висит спам и бизнес теряет доверие клиентов и прибыль.

- Уязвимости CMS. Многие сайты построены на популярных системах управления контентом (Content management systems, CMS), таких как WordPress, Joomla или Drupal. Злоумышленники могут использовать известные эксплойты для старых версий CMS, чтобы получить доступ к административному интерфейсу сайта.

- Брутфорс-атаки. Хакеры могут подобрать пароль методом автоматического перебора всех возможных комбинаций символов. Если пароль слишком простой, например 123 456 или password, злоумышленники смогут быстро получить доступ к панели управления сайтом.

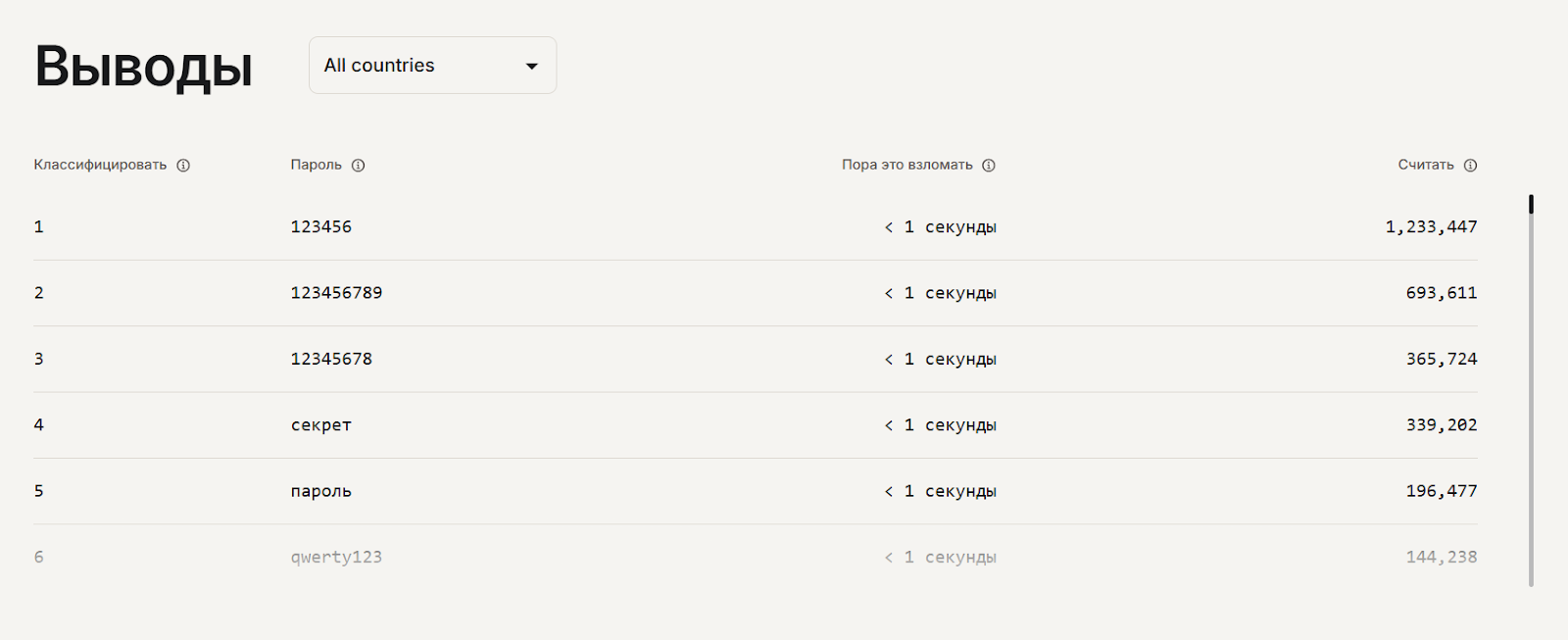

В 2024 году в десятку самых популярных паролей в мире вошли комбинации 123456789, 12345678, password, qwerty123, qwerty1, 111111, 12345, secret и 123123. При этом такие комбинации используют как для личных, так и для корпоративных аккаунтов. Чтобы взломать такие пароли, компьютеру потребуется одна секунда.

- Атаки на серверы и хосты. Кибермошенники могут попытаться взломать сервер, используя уязвимости операционной системы или программного обеспечения. Например, через неправильные настройки FTP-доступа (File Transfer Protocol, FTP — базовый протокол передачи файлов между компьютерами по локальной сети и интернету. — Прим. ред.) злоумышленники могут загружать вредоносные файлы, получая таким образом контроль над сайтом.

- Изменение DNS-записей. (Domain Name System, англ., система доменных имен — компьютерная распределенная система для получения информации о доменах. — Прим. ред.). Получив доступ к панели управления хостингом или регистратором, злоумышленники могут изменить DNS-записи домена таким образом, чтобы перенаправлять пользователей на контролируемый ими IP-адрес.

Это позволяет им перехватывать запросы пользователей и показывать им ложную информацию, а также незаконно собирать персональные данные. Либо использовать уязвимость DNS для тех серверов, которые не используют DNSSEC (Domain Name System Security Extensions — набор расширений протокола DNS, позволяющих минимизировать атаки, связанные с подменой IP-адреса. — Прим. ред.).

- Подделка документов. Хакеры подделывают документы и направляют регистратору заявку на перенос доменного имени в другую компанию. Если владелец вовремя заметил, что домен собираются перенести, он еще может вернуть его — подать заявление в полицию и сообщить регистратору о случившемся, попросить остановить перенос и другие операции с доменом.

- Окончание срока действия домена. Этот случай не считается угоном как таковым, но может стать сюрпризом для невнимательного владельца сайта, который не оплатил продление доменного имени. В один день может оказаться, что по этому адресу откроется совсем другой сайт. В этом случае законно вернуть домен назад будет почти невозможно, только если новый владелец не согласится его продать.

Такое происходит и с теми доменами, от которых владельцы отказались осознанно. Например, если адрес регистрировали для проведения промоакции или тестирования гипотез на отдельном лендинге, а потом необходимость в нем исчезла. В 2023 году обнаружили более 5 тыс. подобных доменов — раньше они принадлежали крупным брендам, а теперь их могут использовать злоумышленники для того же фишинга.

Как себя защитить

Вот что делать, чтобы минимизировать риски:

1. Зарегистрировать доменное имя на юрлицо, а не на физическое лицо или сотрудника. Это позволит нивелировать потенциальные юридические сложности и корпоративные споры в будущем.

Предположим, домен был зарегистрирован одним из акционеров компании. Впоследствии он может попытаться захватить домен и присвоить его, если акционеры начнут спорить о правах собственности.

Другой пример: между подрядчиком (веб-мастером, маркетологом), оформившим домен на свое имя, и руководителем произошел конфликт. Специалист перестал выходить на связь и присвоил доменное имя себе, а бизнес потерял доверие клиентов.

2. Отключить восстановление доступа к личному кабинету через электронную почту на сайте регистратора, если бизнес владеет несколькими доменами или активно масштабируется. Даже если злоумышленник получит доступ к почте, он не сможет восстановить пароль через нее к личному кабинету и заполучить домен.

3. Убедиться, что с технической стороны администратор сайта принял все необходимые меры для защиты. Если вы управляете сайтом без помощи специалиста, настройте их самостоятельно. Для этого потребуются:

- регулярные обновления. Убедитесь, что все компоненты вашего сайта (CMS, плагины, темы) всегда обновлены до последних версий. Разработчики постоянно выпускают патчи безопасности, закрывающие найденные уязвимости;

- резервное копирование. Регулярно создавайте резервные копии своего сайта. В случае успешной атаки вы сможете восстановить сайт из последней рабочей версии. Надежнее всего хранить бэкапы в нескольких местах, например локально и в облаке или у двух разных провайдеров. В рамках одного провайдера можно разделять хранение в разных дата-центрах;

- сложные пароли. Используйте комбинации букв, цифр и специальных символов длиной не менее 12 знаков. Раз в полгода пароли стоит менять. А чтобы не забыть, можно хранить их в надежных менеджерах паролей, например в KeePass;

- установка антивирусного программного обеспечения. Заражение сайта вирусами не только угрожает посетителям, но и может привести к пессимизации в поисковых системах. Google и «Яндекс» отслеживают зараженные ресурсы и могут исключить их из результатов поиска или существенно снизить позиции в выдаче, что негативно скажется на бизнесе;

- мониторинг активности. Установите системы мониторинга, которые будут отслеживать активность на вашем сайте. Это поможет вовремя обнаружить подозрительные действия и предотвратить возможные угрозы;

- двухфакторная аутентификация. Ее стоит включить для всех важных аккаунтов — панелей управления и личных кабинетов хостинга. Даже если злоумышленнику удастся узнать пароль, ему потребуется второй фактор подтверждения (например одноразовый код, отправленный на телефон). Для настройки двухфакторного входа можно использовать приложения, например «Яндекс Ключ».

4. Помнить про человеческий фактор. На практике бывает так, что доступы от личных кабинетов и панелей управления свободно отдают исполнителям, а позже контент оказывается заражен или сайт угоняют.

Если вы работаете, например, с веб-агентством или фрилансером, который занимается разработкой и поддержкой сайта, важно разграничивать доступ к ресурсу. Заранее убедитесь, что провайдер предлагает такую возможность. Если понадобится провести какую-то критическую операцию, ее заранее нужно будет согласовать с руководством, так как доступа у специалистов не будет.

По мере развития бизнеса и расширения команды проводите обучение для сотрудников по вопросам информационной безопасности — они должны уметь распознавать фишинговые письма и избегать других распространенных ошибок. Рассказывайте про важность уникальных паролей, введите необходимые регламенты, чтобы каждые полгода сотрудники создавали новые пароли. Компании, работающие удаленно, могут настроить корпоративные VPN-сети, которые предполагают доступ к сайтам и доменам только через определенные IP-адреса, что затрудняет злоумышленникам доступ к ресурсу.

5. Правильный выбор методов взаимодействия с провайдерами услуг, такими как хостинг и доменные регистраторы. Оператор может предложить:

- дополнительные инструменты защиты. Среди них может быть подключение подтверждения важных изменений по SMS или звонку. Например, при перенастройке DNS и изменении других критичных параметров, провайдер может отправлять подтверждение. Это дополнительный слой защиты с использованием независимых каналов связи;

- услуги по автоматической рассылке уведомлений о любых подозрительных действиях, таких как попытки изменения DNS-записей или входа в личный кабинет. Это дает владельцу сайта возможность незамедлительно среагировать на потенциальные угрозы. Например, в «Руцентре» можно настроить рассылку уведомлений о входе в личный кабинет или разрешить вход только с определенных IP-адресов.