Поделиться • 1 ноября 2024

Искусство бэкапа: почему теряются данные и как этого избежать

Искусство бэкапа: почему теряются данные и как этого избежать

Текст: Андрей Крючков, директор по технологическим партнерствам IT-компании «Киберпротект»

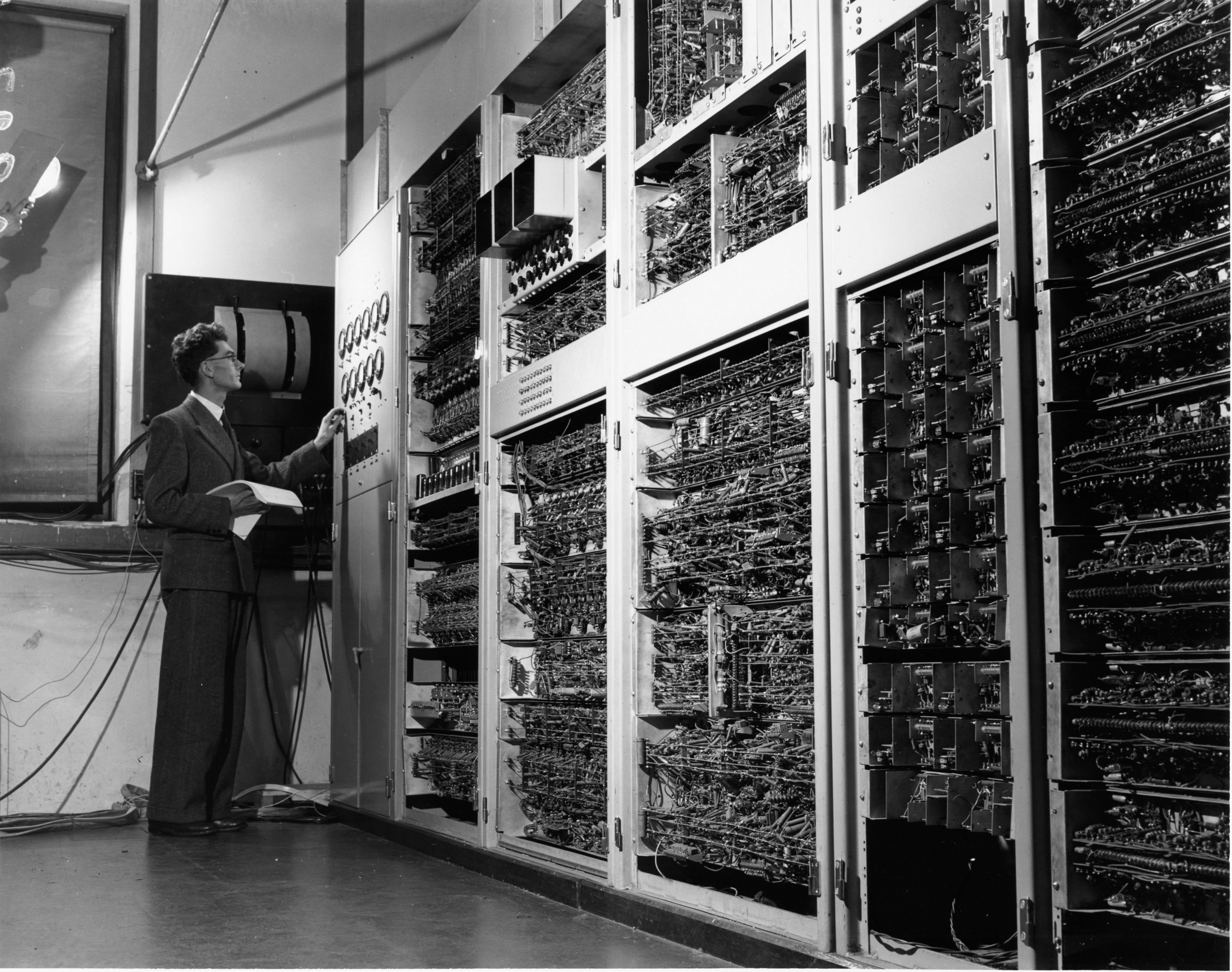

Фото: unsplash.com / museumsvictoria

Финансовые потери, репутационный ущерб, юридические риски, нарушения в работе оборудования, сервисов и приложений — далеко не все, с чем сталкивается компания при потере данных. Наиболее чувствительно это для малого и среднего бизнеса: нейтрализация последствий требует больших ресурсов, времени и наносит серьезный ущерб бизнесу или может заставить и вовсе закрыться. Как избежать такого сценария с помощью резервного копирования и как правильно создавать копии данных, разобрался для Inc. директор по технологическим партнерствам ИТ-компании «Киберпротект» Андрей Крючков.

Если компания не имеет надежно хранимых резервных копий, то данные могут потеряться безвозвратно. Это большая проблема для бизнеса любого размера, а наиболее уязвимые сегменты — электронная коммерция (25,26%), финансовые организации (22,63%) и компании из сферы образования (13,16%).

Главные угрозы

Риски для потери данных, которые могут привести к катастрофе, создают как внешние, так и внутренние факторы. Сложно сказать, что из них более опасно. Вот основные причины возникновения таких ситуаций.

- Кибератаки. Сегодня они стали одной из главных угроз для безопасности данных компаний. Злоумышленники применяют множество методов, чтобы проникнуть внутрь системы, украсть или уничтожить важную информацию — эксплуатируют ошибки в программах, вводят в заблуждение пользователей с помощью методов социальной инженерии. Расширяется и арсенал киберпреступников: например, в 2024 году выросло количество инцидентов с использованием вирусов, которые позволяют удаленно перехватить управление и получить полный доступ к данным компании — так называемых RAT-программ. Организации также страдают от вирусов-шифровальщиков и различного шпионского ПО.

Полностью защититься от кибератак практически невозможно, но своевременные меры по защите данных помогут снизить вероятность успеха, минимизировать ущерб — и быть готовым к любому развитию событий. - Отсутствие выстроенных бизнес-процессов и недостаток обучения. Около 91% всех кибератак начинается с фишинговых писем. Это специально составленное письмо злоумышленника, на которое неподготовленные пользователи могут клюнуть и впустить в организацию зловредное программное обеспечение. Оно может имитировать контент от сервисов, которыми обычно пользуется сотрудник, или, например, выглядеть как сообщение от представителей банка с запросом реквизитов.

Каждая история с потерей данных своеобразна. Когда в компании нет четких инструкций и системного обучения основам кибербезопасности, сотрудники могут хранить пароли на стикере, приклеенном к монитору, передавать конфиденциальную информацию по незащищенным каналам. Необученный сотрудник может случайно скачать вредоносное ПО или открыть чужакам доступ к чувствительной информации компании. Однако потери данных происходят не только по вине злоумышленников, но и из-за ошибочных и зачастую непреднамеренных действий самих сотрудников.

Также в большинстве случаев (45%) причиной потери рабочих данных являются сбои в ИТ-системах, поломки устройств или программные ошибки (33%), а четверть (25%) опрошенных признают, что удаляли важные файлы случайно. Ошибки в работе с данными сотрудники могут допускать при очистке дискового пространства, реорганизации файловой структуры, неумелом обращении с базами данных или бухгалтерскими программами, настройке прав доступа или при ручном неправильном бэкапе. От таких инцидентов не застрахованы даже крупные компании: несколько лет назад сотрудник GitLab случайно удалил каталог не на том сервере и из 300 ГБ данных удалось спасти лишь 4,5 ГБ. Оказалось, система резервного копирования не была настроена должным образом для предотвращения таких ситуаций. - Злонамеренные действия сотрудников. Сотрудники, имеющие доступ к конфиденциальной информации, иногда намеренно удаляют важные данные. Это могут быть клиентские базы, финансовые отчеты, договоры, стратегические планы и другие ценные документы. Порой причина может быть в увольнении работника или конфликте с руководителем. Хуже, когда цель — навредить компании за вознаграждение от конкурентов или скрыть собственные неправомерные действия.

- Внешние глобальные факторы. Потеря данных может происходить и из-за принудительного отключения от облачной инфраструктуры западных компаний или блокировки доступа сотрудников организаций из России. Например, недавно девелоперская компания потеряла доступ к проектной документации, которую хранила в облаке Autodesk, — компания-разработчик заблокировала пользователей, несмотря на использование обходных способов работы через VPN. Такая блокировка может значимо задержать сроки сдачи проектов.

Стратегия защиты

Главный способ избежать потери сегодня — регулярно делать бэкап: создавать резервные копии важных данных на дополнительных, локальных или облачных носителях. А чтобы информация действительно была в безопасности, нужно соблюдать ряд рекомендаций, которые должны послужить основой для внутренних правил организации.

Прежде всего, важно следовать правилу 3−2-1. Для предотвращения потери следует создавать три копии данных — на двух разных носителях и еще одну хранить удаленно, за пределами организации, например в облачном хранилище. Чем больше копий, тем надежнее хранится информация. Делать резервные копии необходимо регулярно.

Для определения графика следует учитывать динамику бизнеса, тип данных и частоту их обновления. Чтобы выработать подходы к бэкапу, прежде всего необходимо оценить важность информации, ее объемы и потребности в ресурсах для копий. Полное копирование создает дубликаты всех данных, но требует много времени для создания и места для хранения — столько же, сколько занимают исходные файлы. Если ежедневно использовать этот метод, то каждый раз будет требоваться еще одно хранилище.

Чтобы этого избежать, можно использовать специальные методы, например дифференциальное резервное копирование, в котором копии хранят лишь изменения с момента последнего полного копирования и накапливают их. Это ускоряет восстановление, но со временем также потребует места. Есть еще инкрементный режим, в котором копии содержат только изменения по отношению к каждой своей предшествующей версии: это экономичнее по ресурсам, но замедляет процесс восстановления, так как потребуется вся цепочка копий.

А что еще?

Поддержать баланс между размером копий и доступными точками восстановления помогает сочетание всех трех методов по схеме дед-отец-сын (GFS — Grandfather-Father-Son): полная, «старшая» копия, например, раз в месяц на надежном внешнем носителе, еще одна полная еженедельно в локальном хранилище и ежедневные дифференциальные или инкрементные «быстрые» бэкапы для оперативного восстановления данных. Это полноценная схема для резервного копирования, которая поддерживает актуальность данных.

Периодически проверять возможность восстановления данных из резервных копий. Тестирование их целостности помогает убедиться в корректной работе СРК. Важно следить за текущим состоянием резервных копий, настроить уведомления о статусе работы системы: снятие и размер файлов, остаточный объем места на сервере, факт копии с ошибкой. Организации нужно составить регламент бэкапа, а в документе закрепить перечень данных, порядок их копирования и восстановления.

Кроме резервного копирования данных, малому и среднему бизнесу также необходимо следовать и другим правилам защиты, которые обеспечат должный уровень безопасности:

- не экономить на антивирусе: регулярно обновлять антивирус, чтобы защититься от зловредного программного обеспечения;

- использовать только лицензионные программы с регулярным обновлением версий;

- контролировать каналы утечки информации, проводить регулярный аудит и улучшать внутренние процессы;

- обучать сотрудников. Человек — обычно самое слабое звено в цепочке кибербезопасности, поэтому сотрудникам нужно регулярно рассказывать о возможных угрозах и правилах работы с данными. Это не требует большого бюджета: такую роль может выполнять внутренний специалист или приглашенный эксперт;

- предоставлять доступ к данным только тем сотрудникам, кому это необходимо, ограничивать права в соответствии с их должностными обязанностями и выстроить подходящую систему действий при увольнении кого-то из команды, чтобы он не мог получить доступ к информации компании и нанести какой-либо ущерб.

Данные — ценный бизнес-актив, который в условиях стремительной цифровизации подвержен множеству рисков. Обезопасить его позволит комплексный подход к процессам и использование системы резервного копирования. СРК должна быть высокопроизводительной, легко интегрируемой и обеспечивающей защиту от киберугроз. Инвестируя в надежные методы, компании обеспечивают устойчивость и жизнеспособность бизнеса.