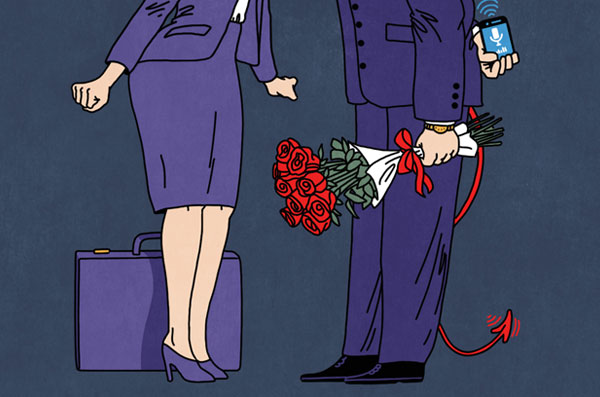

Поймать «крота»: 6 способов борьбы с инсайдерами

Все больше компаний страдают от действий инсайдеров — сотрудников, которые случайно или намеренно допускают утечку ценных документов или данных. Мировая статистика неутешительна: по вине персонала организаций происходит 58% случаев «слива» конфиденциальной информации (по данным Netwrix). В России этот показатель еще хуже — по подсчетам InfoWatch, две трети инцидентов за 2016 год инициировали сотрудники компаний. Для защиты от инсайдеров есть различные способы: от старых и проверенных временем — до совсем новых. Вот 6 самых эффективных из них.

В какие суммы выливаются утечки данных

Средние затраты на компенсацию инсайдерских утечек данных составляют $8,76 млн ежегодно: по $283 тыс. на инцидент «по недомыслию» и по $649 тыс. — на случай использования корпоративных логинов и паролей (по подсчетам Ponemon Institute).

Затраты на устранение внутренних инцидентов высоки по нескольким причинам:

- такого рода утечки бывают незаметны годами: чем дольше не виден ущерб — тем дороже его возместить;

- сотрудник может легко замести следы (особенно если он технически подкован);

- вину сотрудника бывает сложно доказать (особенно если утечка произошла непреднамеренно).

Способ 1

Проверять при найме

Этот способ известен еще с древних времен. При найме сотрудника тщательно изучите его окружение и особенности личности: как минимум, справьтесь о нем в поисковиках, взгляните на аккаунты в соцсетях и позвоните предыдущим работодателям. Такие простые действия обычно исключают дальнейшие проблемы.

Более детально проверяют тех, кто может причинить компании прямой экономический вред: топ-менеджеров, бухгалтеров, ответственных за подписание договоров и материальные ценности. В некоторых случаях проводят проверку подлинности ИНН и документов — например паспорта. Последний можно проверить прямо на сайте МВД — там в открытом доступе есть база похищенных и утерянных паспортов.

Способ 2

Контролировать доступ пользователей

Еще один способ — старый, как и сами информационные системы. Чтобы не допустить утечки данных, стоит придерживаться нескольких правил защиты пользовательских аккаунтов:

- использовать сложные пароли и двухфакторную аутентификацию;

- запретить общие пароли;

- наложить запрет на «коллективные аккаунты» среди сотрудников, контрагентов и партнеров;

- если вход под одним аккаунтом неизбежен технически, нужно ввести методы дополнительной аутентификации для различения пользователей.

Способ 3

Выдавать минимум привилегий

Привилегированные пользователи — те, у кого больше полномочий, чем у обычных сотрудников. Чем меньше ненужных прав доступа у персонала — тем проще организовать защиту от «слива» (а заодно и затруднить хакерские атаки извне).

Несомненно, это порой бюрократизирует и замедляет рабочие процессы, но баланс всегда можно найти. Само собой, стоит использовать классический принцип минимальных привилегий: каждый новый аккаунт создается с минимумом доступов, уровень повышается по фактической необходимости. Особенно это касается внешних пользователей — например контрагентов и подрядчиков, которым иногда ради удобства выдают аккаунты в системах компании. Лучше выдавать им временно действующие логины и пароли и деактивировать их учетные записи по завершении работ. Не стоит забывать и о немедленном удалении аккаунтов увольняемых сотрудников.

Способ 4

Ограничить использование личных компьютеров

Концепция BYOD (Bring Your Own Device) появилась в эпоху мобильности — сотрудникам стало удобно работать с одного и того же устройства, нося его в своей сумке. Идея использования домашних ноутбуков, планшетов и смартфонов в офисе особенно популярна у финансовых департаментов — это сокращает затраты на приобретение и обслуживание компьютеров. Но подобная экономия явно не способствует повышенной безопасности — сложно мониторить частный контент и ПО (да и действия сотрудника на таких девайсах не ограничишь). Так что лучше свести к минимуму использование личных устройств на работе.

Способ 5

Отслеживать пользовательские действия

Для комплексного контроля документооборота сейчас используют технологии предотвращения утечек критичных данных, или DLP (Data Leak Prevention). DLP-системы анализируют сообщения, письма, твиты и прочие сессии коммуникации, выходящие за пределы локальной сети. Обнаруженная конфиденциальная информация автоматически блокируется еще до того, как выйдет за периметр.

Однако на каждую сложную систему найдется губительное в своей простоте пользовательское действие. Самые важные данные можно просто распечатать, забыть в транспорте, оставить на незаблокированном дисплее… Некоторые компании дополняют свою киберзащиту решениями, которые анализируют действия пользователей (UBA — User Behavioral Analytics). Но даже они беззащитны перед утечками информации с бумажных носителей.

Какие сотрудники могут стать инсайдерами

Особую угрозу данным представляют три группы инсайдеров:

- привилегированные пользователи — благодаря расширенным правам, они имеют возможность рассекретить вашу ценную информацию;

- контрагенты, удаленные сотрудники, вендоры и партнеры — то есть все, кто имеет доступ к вашей сети извне;

- уволенные работники (особенно когда админы забывают удалить их аккаунты в системе).

Впрочем, и рядовой сотрудник, не осознающий последствий своей активности, может нанести немалый ущерб — особенно если компания пренебрегает кибербезопасностью в пользу удобства или продуктивности. При этом ущерб наносят элементарные действия: важные данные могут забыть в публичном месте, на экране монитора или просто выбросить вместе с мусором.

Способ 6

Искать источники утечек с экрана и бумаги

Инструменты контроля за бумажными носителями и снимками с экрана появились лишь года 2 назад. Раньше поймать «крота», который выносил с собой распечатку в портфеле или тайком фотографировал открытый на компьютере документ коллеги, было практически невозможно. Поэтому совсем недавно классические DLP-системы стали дополнять модулями детектора утечек информации (ILD — Information Leaks Detection). Их интегрируют в корпоративную систему электронного документооборота, чтобы быстро расследовать утечку и найти виновных.

Такие инструменты автоматически преобразовывают каждую копию документа в новый персонализированный файл. «Снаружи» действия пользователя не меняются, процессы остаются прежними, а полученный уникальный файл визуально не отличается от оригинала. Однако система все равно может «узнать» такой документ — даже если сотрудник распечатал, отксерокопировал, сфотографировал, сильно порвал, измял или запачкал его. При этом вместо тысяч новых файлов система сохраняет алгоритм преобразований, дату и время создания копии, а также информацию о сотруднике.

Но еще более важно донести до сотрудников простую мысль: остаться инкогнито у «крота» не выйдет — все документы и их пути идентифицируются. Если между «продажей документов» и «карьерным самоубийством» стоит знак равенства, практически никто из сотрудников не решится на такой шаг.